동아리/팀 스터디

[9기 심화] 웹 취약점 분석 12

bento

2024. 5. 2. 00:23

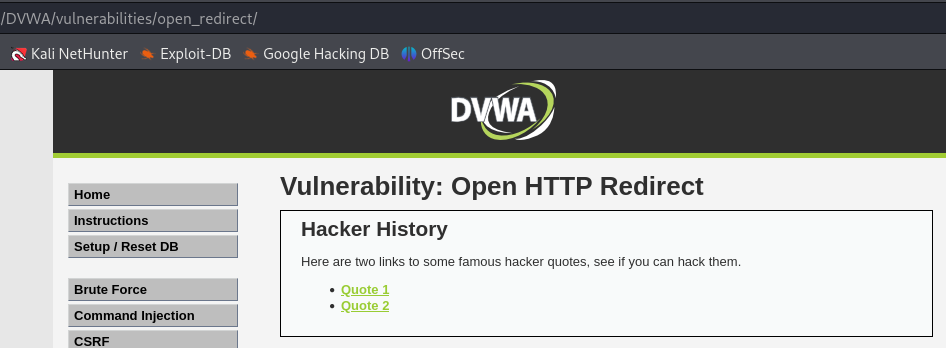

DVWA 실습

Open HTTP Redirect

: URL을 사용자가 직접 조작할 수 있고 조작된 URL로 리다이렉트가 수행될 때 발생하는 클라이언트측 웹 취약점

피싱 공격에 사용 가능..

low

첫 페이지

Quote1을 눌렀을때

해당 부분을 바꿔보기로 한다

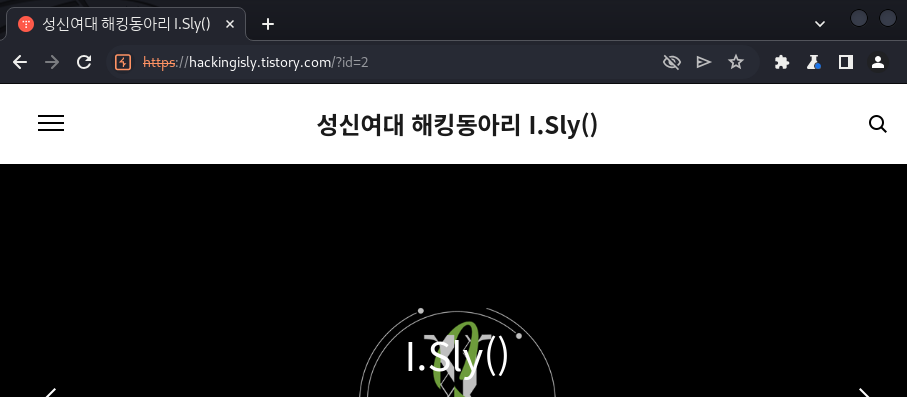

?redirect=https://hackingisly.tistory.com/?id=2

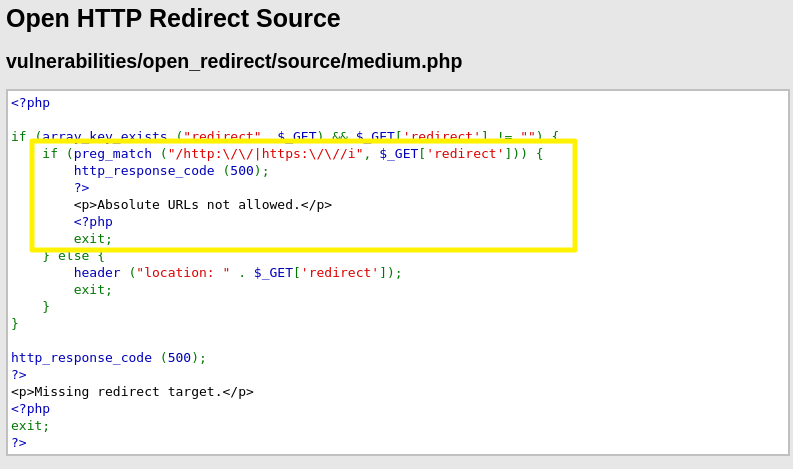

medium

이전 단계의 방식은 막힘

preg match 함수로 제한하고 있었기 때문..

앞에 https:를 생략해보자

?redirect=//hackingisly.tistory.com/?id=1

high

이전 단계의 방식은 막힘

strpos로 info.php라는 문자열이 있는지 파악하고 있으면 리다이렉트, 없으면 500 에러

info.php가 들어가게 작성

?redirect=https://hackingisly.tistory.com/?id=info.php

728x90