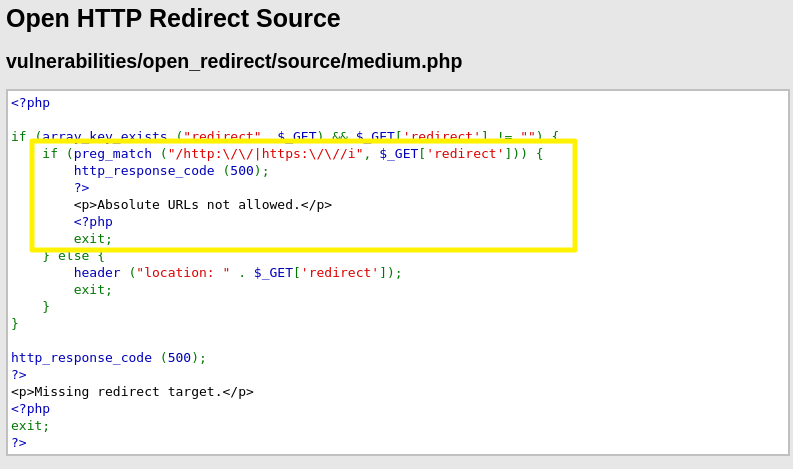

DVWA 실습 Insecure CAPTCHA: CAPTCHA를 우회ex) 1번 - 캡챠 확인, 2번 - 비밀번호 변경의 로직인 경우 2번의 과정만 진행하게 low비밀번호를 변경할 수 있고 캡챠가 설정된 모습이다 입력하면 한번 더 체인지를 눌러야하고 비밀번호가 바뀐다 확인해보면 step 1과step 2로 나눠서 진행되고 step 2만 repeater로 다시 조작해서 보내보자 step=2&password_new=hack&password_conf=hack&Change=Change step 1(캡챠 인증) 없이 변경 가능 mediumlow과 같은 방식으로 진행하나 step 2의 passed_captcha라는 파라미터가 추가된 것 같다 다만 low와 같은 방식으로 step 2만 전송해서 우회를 할 수 있을 것..