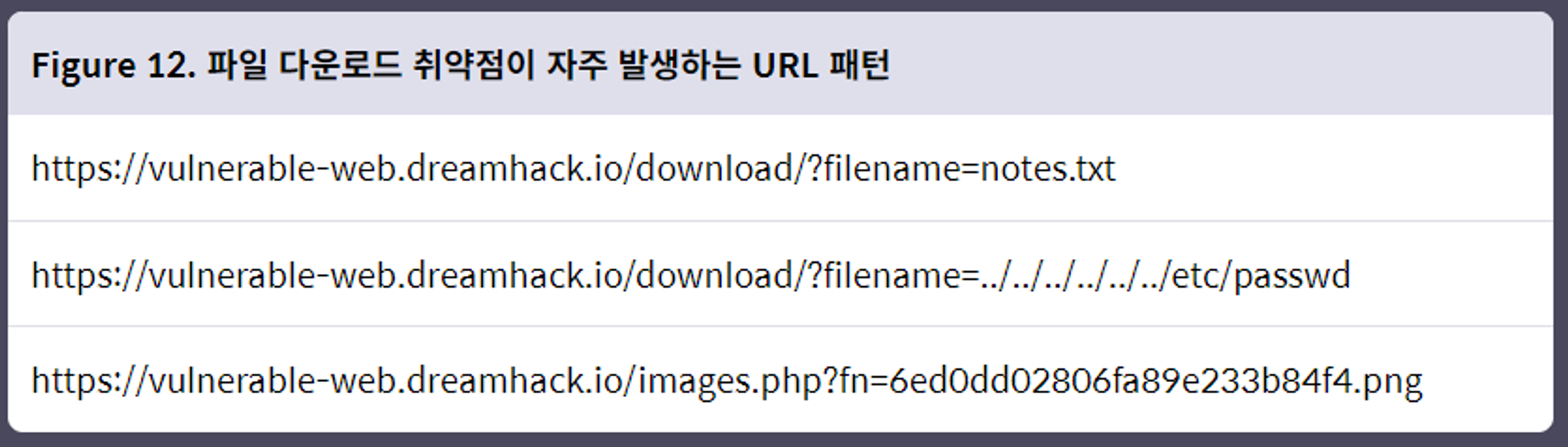

드림핵 Dreamhack file-download-1 File Download Vulnerability 보통 Path Traversal을 이용한 파일 다운로드 취약점이 많음 - 파일 이름을 직접 입력 받아 임의 디렉터리에 있는 파일을 다운로드 받을 수 있는 취약점 ex. file-download-1 https://dreamhack.io/wargame/challenges/37 file-download-1 File Download 취약점이 존재하는 웹 서비스입니다. flag.py를 다운로드 받으면 플래그를 획득할 수 있습니다. Reference Introduction of Webhacking dreamhack.io 💡 File Download 취약점이 존재하는 웹 서비스입니다. flag.py를 다운로드 받으..